2014.12.17

プレスリリース

電子入札、電子申請や電子契約等を支える 認定認証業務の安全性を検証

2014年12月17日

一般財団法人日本情報経済社会推進協会

独立行政法人情報通信研究機構

一般財団法人日本情報経済社会推進協会(会長: 牧野 力、以下「JIPDEC」)と独立行政法人情報通信研究機構(理事長: 坂内 正夫、以下「NICT」)は、このたび、NICTが開発した検証ツールを用いて、電子署名・認証制度*1に基づく認定認証業務において重要な役割を果たしている「認証局自身の電子証明書*2」について、脆弱性による危険(秘密鍵が推定される可能性)がないことを確認しました。

今回調査対象とした認定認証業務は、下表のとおり、現在認定を受けているすべての認定認証業務です。これらの認定認証業務から発行される電子証明書は、企業関係者、資格者(行政書士、司法書士、社会保険労務士、税理士、土地家屋調査士等)、個人事業主等を対象に発行され、BtoGの電子入札や電子申請、BtoBの電子契約等に有効活用されています。

今回調査対象の認定認証業務

| 認定認証業務名 |

| 株式会社日本電子公証機構認証サービスiPROVE |

| CECSIGN認証サービス |

| セコムパスポート for G-ID |

| AOSignサービス |

| TOiNX電子入札対応認証サービス |

| TDB電子認証サービスTypeA |

| 電子入札コアシステム用電子認証サービス |

| e-Probatio PS2 サービス |

| 日本土地家屋調査士会連合会認証サービス |

| NTTドコモ電子証明書サービス |

| DIACERTサービス |

| AOSignサービスG2 |

【背景】

認定認証業務では、「認証局自身の電子証明書」(自己署名証明書*2)の安全性を制度全体の安全性・信頼性の拠りどころとしています。しかし、現在インターネット上で一般的に使われている暗号化通信規格において利用されている電子証明書には、電子証明書に記載する公開鍵の作成時の乱数生成に問題がある場合、公開鍵から秘密鍵が推定されてしまうという脆弱性が指摘されていました。これは、公開鍵と秘密鍵のペアを生成する過程で、他の鍵のペアと同じ素数を使用してしまうことで発生します。この脆弱性が原因となって、暗号化された通信内容の漏洩やサーバ等のなりすまし、電子署名の偽造等が行われる可能性があります。

【今回の成果】

このたびの調査において使用した検証ツールは、NICTが2013年に開発した暗号の脆弱性検証システム「XPIA(エクスピア)」*3に実装されている「複数の電子証明書で同じ素数の使用の有無を確認するためのツール」で、今回、NICTがJIPDECに技術移転しました。

JIPDECでは、このツールを用いて、今年8月に、認定を受けているすべての認定認証業務の自己署名証明書に含まれる公開鍵について検証を行い、他の鍵のペアと同じ素数を使用してしまうことによって公開鍵から暗号鍵が推定されてしまう脆弱性に起因する危険性がないことを確認したため、このたび、各認定認証業務を実施している事業者に報告しました。

【今後の展望】

JIPDECは、今後も電子署名及び認定認証業務に関する普及啓発等を通じて、より安心・安全なビジネス環境の整備に貢献していきます。

NICTは、今後も研究成果を活用して、我が国の電子政府等に利用される暗号技術の安全性及び信頼性の確保に貢献していきます。

■本件に関するお問い合わせ先

一般財団法人日本情報経済社会推進協会 電子署名・認証センター

------------------------------------------------------

<用語解説>

*1 電子署名・認証制度

インターネットが広く普及し、様々な商取引がネット上で行われるようになると、特に企業間取引において、よりスピーディにネット上で商取引を完結させるためには、それまで紙で行っていた契約や入札をいかに安心安全に電子的に行うか、また、やり取りの結果にどのように法的効力を保つかが大きな課題となりました。

このため、電子署名法が2001年に施行され、電子署名が手書きの署名や押印と同等に通用する法的基盤が確立されました。この法律の施行により、本人が一定の基準を満たす電子署名を行った電子文書等は、民事訴訟法第228条第4項により効力が認められている手書き署名や押印と同等に、真正に成立したもの(本人の意思に基づき作成されたもの)と推定されるようになりました。

署名者本人が電子署名を行ったことを確認するために用いられる検証用の鍵(公開鍵)が、署名者本人に係るものであることを証明する業務を「認証業務」といい、電子署名法に関連する法令で定められた基準に適合する認証業務を「特定認証業務」といいます。さらに、特定認証業務のうち、主務大臣から認定を受けた業務を「認定認証業務」といいます。

*2 電子証明書/自己署名証明書

電子証明書には、公開鍵とその所有者の名前、電子証明書の発行者や有効期限といった情報が記述されています。特に、認証業務が自らを証明するために発行している電子証明書を自己署名証明書(ルート証明書)といいます。今回は、認定認証業務の自己署名証明書の安全性を検証しました。

*3 XPIA

「XPIA」は、X.509 certificate Public-key Investigation and Analysis systemの略で、インターネット上での暗号化通信規格であるTLS(Transport Layer Security)/SSL(Secure Socket Layer)等において広く使われているサーバ証明書のRSA*4公開鍵の脆弱性を検証するためにNICTが開発したシステム。インターネット上で公開されているTLS/SSLサーバから収集したX.509公開鍵証明書からRSA公開鍵を抽出して解析を行い、素因数分解可能な公開鍵を検出することができます。

NICTプレスリリース『SSLの脆弱性を検証するシステム「XPIA」を開発 』2013年10月22日

http://www.nict.go.jp/press/2013/10/22-1.html

*4 RSA

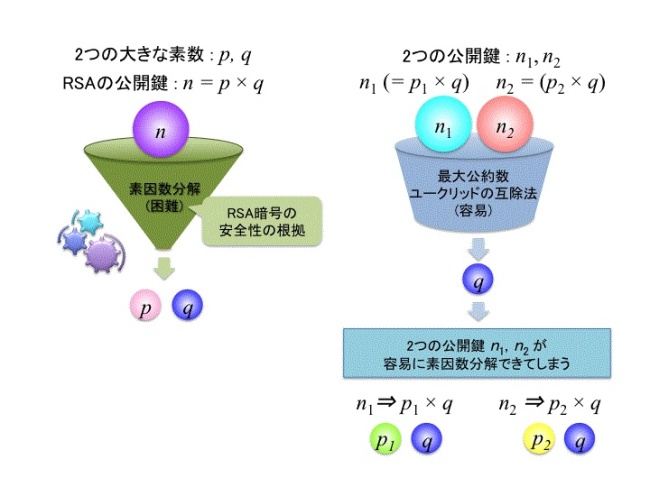

1977年にリベスト(Rivest)、シャミア(Shamir)、エーデルマン(Adleman)により発表された公開鍵暗号で、発明者3名の頭文字をとってRSA暗号と呼ばれます。RSA暗号では暗号化と復号に公開鍵と秘密鍵のペアを利用します。2つの大きな素数pとq を生成し、公開鍵として、p とq の積n を用います。公開鍵から秘密鍵を求める(n を素因数分解してp とq を求める)ことが困難であることがRSA暗号の安全性の根拠の一つとなっています。

現在の認定認証業務では、RSA暗号が採用されているため、その安全性を検証することは、電子入札や電子申請、電子契約等の安心・安全を確保する上で重要となっています。

<補足資料>

本件での「脆弱性」

近年、RSAの鍵生成時に利用する乱数の偏り等が原因で、同じ素数を含む公開鍵が多数生成され、TLS/SSLサーバ証明書に組み込まれて利用されていることが報告されました。RSAの安全性を支える大きな数の素因数分解は困難であると考えられていますが、2つの大きな数の最大公約数を求めることは容易であり、2つのRSA公開鍵に同じ素数が含まれていた場合、最大公約数を求めることで簡単にその秘密鍵が暴かれてしまいます。