2015.05.25

レポート

インターネット前提社会における経済の発展と信頼の醸成(2015年5月21日 第47回電子情報利活用セミナー)

脱パスワードに向けた次世代認証方式FIDOの取り組み

ヤフー株式会社

Yahoo! JAPAN研究所

上席研究員 五味 秀仁氏

近年、パスワードリスト型攻撃が多発しており、業界全体での取り組みが必要とされている。

パスワードは再利用可能であり、漏えいすると不正利用されてしまうが、一方で、ネットサービスの利用が日常化し、多い人で50個ものパスワードを利用すると言われている現在、パスワードを記憶に頼って利用することはもはや現実的ではない。

このような状況の解決策の一つが、FIDO(ファイド:Fast Identity Online)である。

FIDOとは

FIDOとは、技術仕様名であり、2012年に設立された非営利団体の名称でもある。パスワード認証に代わる認証仕様の策定や普及推進を目的としており、現在200団体が参加している。

団体としての主な役割は、

- 技術仕様の策定と標準化に向けた取り組み

- 適合性テストの実施

- 商標ライセンスの登録

- オピニオンリーダーとしてのエコシステム構築牽引

であり、メンバーにはGoogleやVISA、yubico、lenovo、Alibaba、Yahoo! JAPAN等様々なプレイヤーが名前を連ねている。

適合性テストでは、FIDO仕様を実装した各社の製品どうしで検証テストを実施し、合格したものをFIDO-Ready認定製品としてロゴ使用を認めている。FIDOでは、セキュリティ/アプリベンダーによるセキュリティの向上、コンピュータ/携帯端末ベンダーによる強固なセキュリティの組み込みなどを行い、セキュリティ/アプリベンダーには開発コストの低減、ユーザーには使い勝手の向上といったメリットを提供し、コンピュータ/携帯端末ベンダー、セキュリティ/アプリベンダー、認証器メーカー、ユーザーそれぞれがメリットを享受できるFIDOエコシステムとして構築していく。

各社の取り組み

FIDO-Ready製品としては、Lenovoの指紋センサー付ThinkPadsやSamsung Galaxy S5などが挙げられ、MicrosoftではWindows10にFIDOを採用している。PayPal等ではすでに指紋認証による支払手続きが利用可能となっており、AlibabaでもFIDOベースの支払いを開始している。

また、Googleでは二段階認証(U2F)を採用しており、Yahoo! JAPANでもU2F対応サーバーの開発を行い、FIDO-Readyの認定を受けている。

FIDOの概念

FIDOの概念の1つとして、認証の部品化が挙げられる。

従来の認証では、各サービスに特化した認証手段が必要であり、それぞれにコスト負担がかかり柔軟性も低かった。しかし、FIDOの認証では、プロトコルの標準化によりクライアントの認証手段が縛られることがなくなるため、プラグイン的に認証手段を追加することで多要素認証が装備可能となる。これにより、開発ベンダーは新たな認証手段を低コストで公開・配布でき、認証事業者は、多要素認証を取り入れやすくなることで認証強化につながる。また、利用者にとっても、認証手段が選択可能となるなど、それぞれにメリットが生まれる。

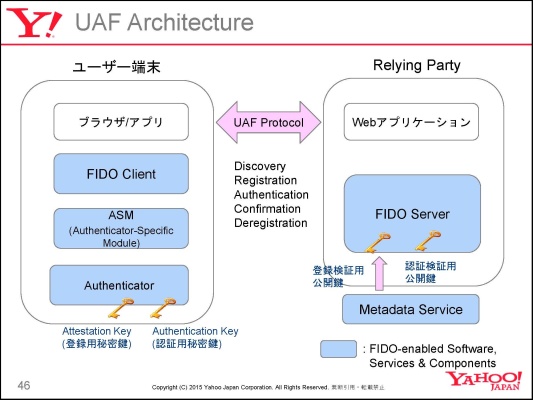

また、従来の認証では、認証サーバー側で識別・検証を行っていたが、FIDOでは認証機能を分解し、検証はユーザー側端末で行い識別のみを認証サーバーで行うため、検証に必要な生体情報などがネットワーク上に流通することがなく漏えいリスクが低減する。

次に、トラスト(信頼性)の課題として、ユーザー側のクライアント端末に怪しい認証器が入った時などに、認証サーバー側ではクライアントの認証結果情報を受け入れてよいか識別が必要となる。FIDOシステムでは公開鍵方式を用いており、あらかじめ認証器を登録し、登録された認証器の秘密鍵によって暗号化された認証情報をFIDOサーバーの公開鍵を使って確認し、改ざんがないことを以てユーザー認証を行う。

さらに、プライバシー保護の観点では、FIDOではクライアント端末で検証が行われるため、生体情報がサーバー上に保管されることはなく、サーバー間、アカウント間でのリンク付けもない。公開鍵は公開情報なので、洩れても生成しなおせばよいだけで問題がないため、サーバー側の管理体制の負担は軽減される。

FIDOとID連携の関係

FIDOが対象として注力している認証は、ID管理機能における階層構造でID連携やシングルサインオンよりも下のレイヤーにある認証を補完するものである。

ID連携では、Yahoo! JAPANのようなIdPが認証した後、アサーション(認証結果・個人属性)をサービスプロバイダーに渡すことによりユーザーのサービス利用が可能となる。FIDOはIdP-ユーザー間の認証を強固にするための仕様であり、ID連携を補完、強化するものである。

FIDOは多要素認証を実現するので、NISTの『電子認証ガイドライン』でレベル3「高」とされる水準まで認証の信頼レベルを上げることができ、METIが推進するID連携トラストフレームワークの基盤の一部にできる可能性が期待できる。

- 2015年5月21日 第47回電子情報利活用セミナー「インターネット前提社会における経済の発展と信頼の醸成」